Asus Routerlarda Gizli ve Kalıcı Arka Kapılar: Tehdit ve Çözüm Yolları

Platformumuzdaki en çok okunan ve popüler makaleleri görmek için Trendler bölümüne geçebilirsiniz.

Son dönemde ortaya çıkan güvenlik açığı, binlerce Asus marka routerda kalıcı ve gizli arka kapıların varlığını ortaya koydu. Bu arka kapılar, cihazlara tam yönetici erişimi sağlayarak saldırganların cihazları kontrol etmesine olanak tanıyor. İlginç olan, bu arka kapıların cihazların yeniden başlatılması veya firmware güncellemeleriyle temizlenememesi; yani enfeksiyon kalıcı bir şekilde cihazda kalıyor.

Arka Kapıların İşleyişi ve Tespiti

Saldırganlar, cihazlara yetkisiz erişimi sağladıktan sonra, SSH (Secure Shell) erişimi için özel bir dijital sertifika ve belirli bir port (53282) üzerinden bağlantı kurulmasını mümkün kılan bir yapı kuruyorlar. Bu sayede, özel anahtara sahip kişiler cihazlara otomatik olarak yönetici haklarıyla giriş yapabiliyorlar. Bu durum, cihazda herhangi bir zararlı yazılım bırakılmadan, meşru konfigürasyon özellikleri ve bilinen açıklar zinciri kullanılarak uzun süreli erişim sağlanmasına imkan tanıyor.

Kullanıcılar, cihazlarının enfekte olup olmadığını routerın yönetim panelindeki SSH ayarlarını kontrol ederek anlayabilirler. Enfekte cihazlarda SSH erişimi 53282 portu üzerinden aktif olur ve belirli bir dijital sertifika anahtarı görünür. Bu anahtar ve port ayarlarının kaldırılması, arka kapının kapatılması için önerilen ilk adımdır.

Ayrıca Bakınız

Risk Faktörleri ve Güncel Durum

Bu güvenlik açığı, bazıları uluslararası CVE sisteminde takip edilmeyen eski ve yeni yamalanmış güvenlik açıklarının istismarıyla ortaya çıkmıştır. Dolayısıyla, firmware güncellemelerini düzenli olarak yapan kullanıcıların enfekte olma riski oldukça düşüktür. Ancak, SSH erişiminin açık bırakılması veya zayıf parola kullanımı gibi durumlar saldırganların brute force (kaba kuvvet) yöntemiyle cihazlara erişmesini kolaylaştırmaktadır.

Birçok kullanıcı, varsayılan olarak kapalı olan SSH erişimini açmadıklarını ve firmware güncellemelerini otomatik olarak yaptıklarını belirtiyor. Bu da büyük ölçüde enfeksiyonun yaygınlaşmasını engelliyor. Ancak, bazı kullanıcılar cihazlarının enfekte olduğunu ve trafiklerinin yönlendirildiğini, hatta MITM (Man-in-the-Middle) saldırılarına maruz kaldığını raporlamıştır.

Güvenlik Önlemleri ve Tavsiyeler

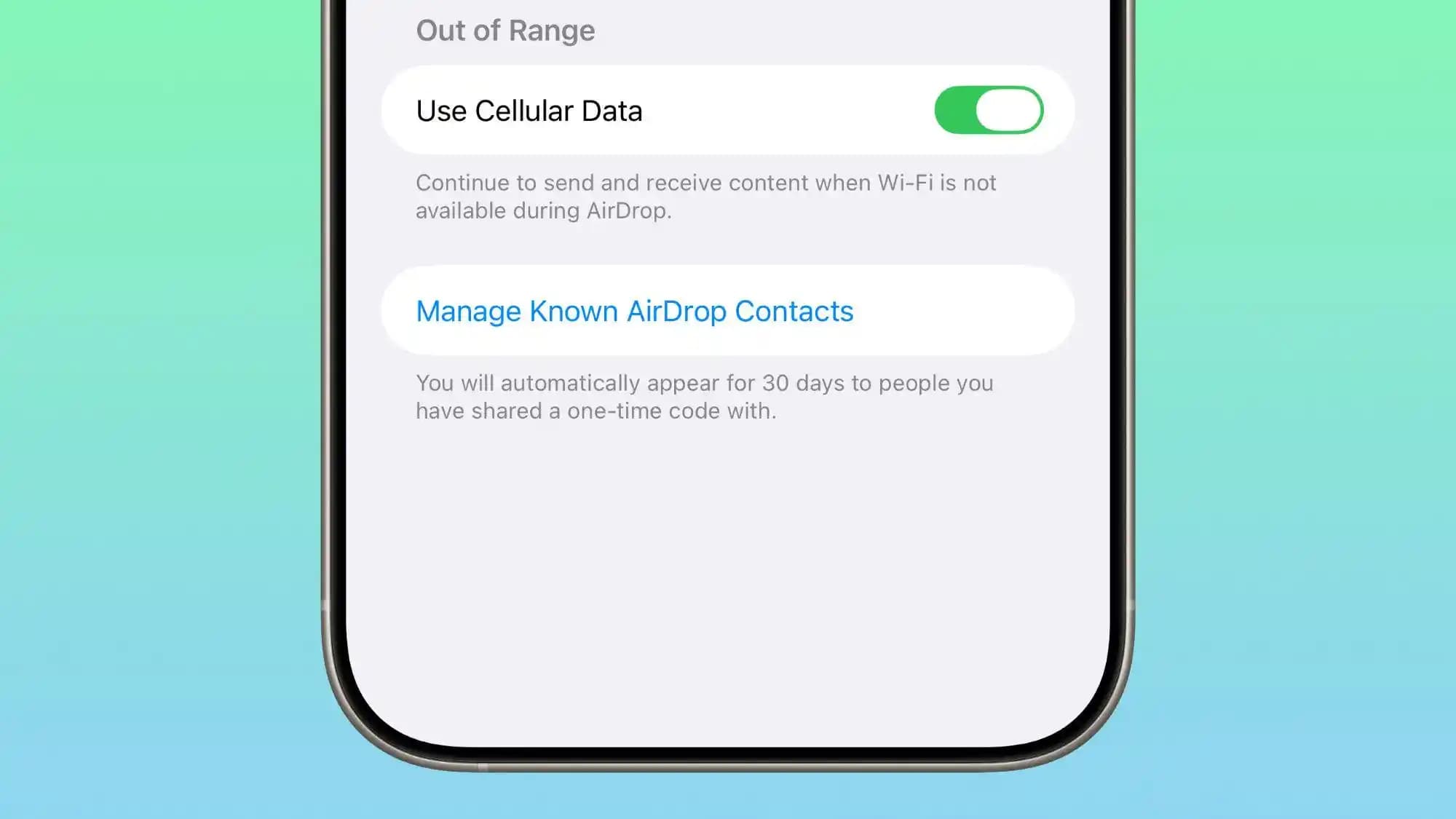

SSH Erişimini Kapatmak: Ev kullanıcıları için SSH erişiminin kapalı tutulması, gereksiz bir güvenlik açığını ortadan kaldırır. Üreticilerin de SSH erişimini sadece yerel ağ adreslerine izin verecek şekilde kısıtlaması önerilmektedir.

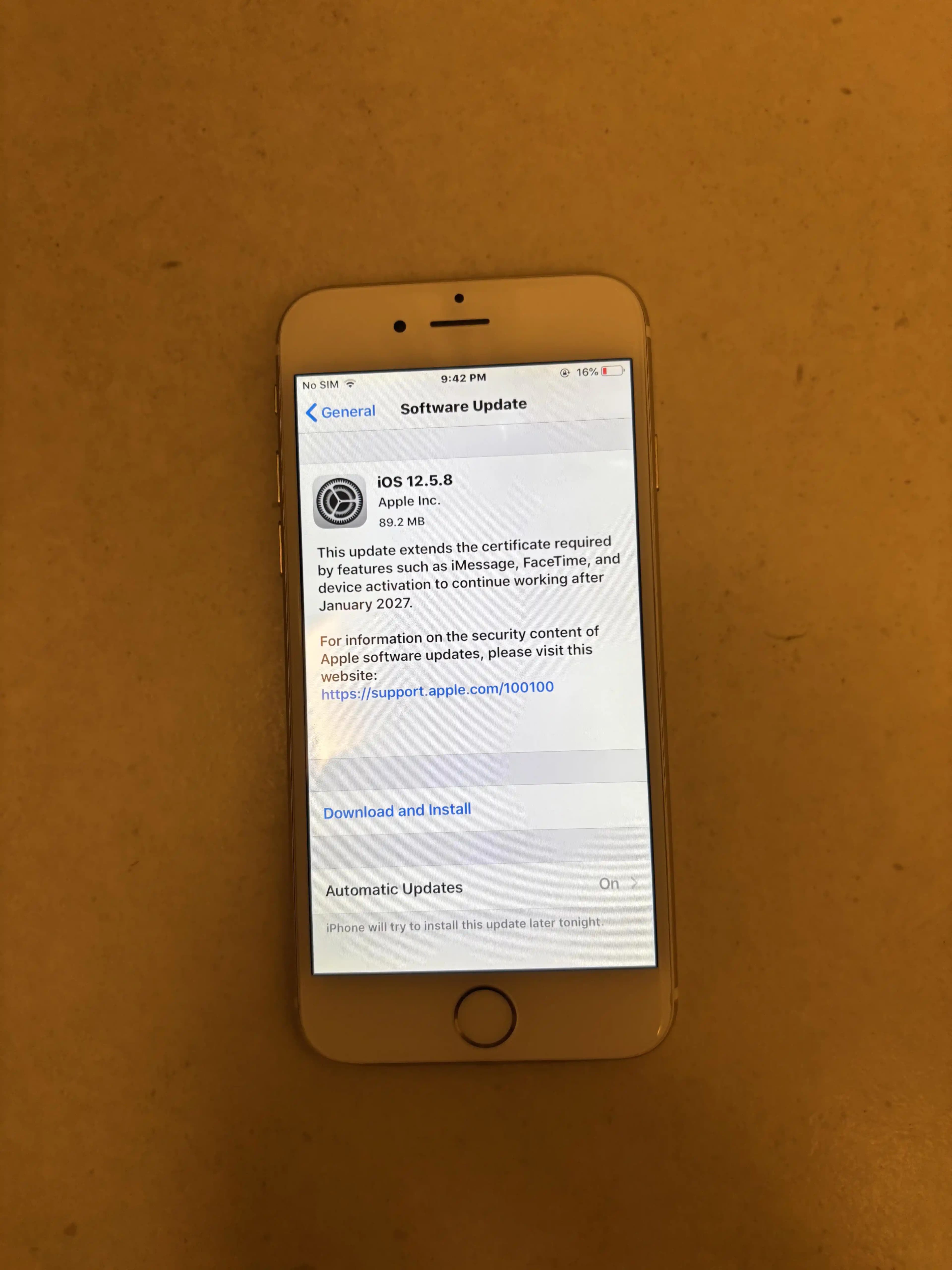

Firmware Güncellemeleri: Cihazların güncel firmware ile çalıştırılması, bilinen açıkların kapatılması açısından kritik öneme sahiptir.

SSH Anahtar ve Port Ayarlarının Kontrolü: Enfekte cihazlarda görülen özel SSH portu ve anahtarlarının yönetim panelinden kaldırılması gereklidir.

Güçlü Parolalar ve Uzaktan Erişim Kısıtlamaları: Brute force saldırılarına karşı güçlü şifreler kullanmak ve mümkünse uzaktan yönetim özelliklerini devre dışı bırakmak önemlidir.

Diğer Router Markaları ve Genel Durum

Bu güvenlik problemi Asus marka cihazlarla öne çıkmış olsa da, diğer markalarda da benzer risklerin varlığı göz önünde bulundurulmalıdır. Kullanıcılar, routerlarının güvenlik güncellemelerini takip etmeli ve mümkünse açık kaynaklı veya daha güvenli alternatif firmware çözümlerini değerlendirmelidir.

"SSH erişimi ev kullanıcıları için genellikle gereksiz bir özellik. Üreticilerin bu erişimi sadece yerel ağla sınırlaması, saldırı yüzeyini ciddi şekilde azaltacaktır."

Router güvenliği, sadece cihazın kendisinden değil, kullanıcıların aldığı önlemlerden de etkilenmektedir. Bu nedenle, cihazların yönetim panellerinde sunulan güvenlik ayarlarının bilinçli şekilde kullanılması ve düzenli güncellemelerin yapılması gerekmektedir.