İş Yerinde Kişisel E-postalarınızın Görülme Olasılığı ve Malware Vakaları

Platformumuzdaki en çok okunan ve popüler makaleleri görmek için Trendler bölümüne geçebilirsiniz.

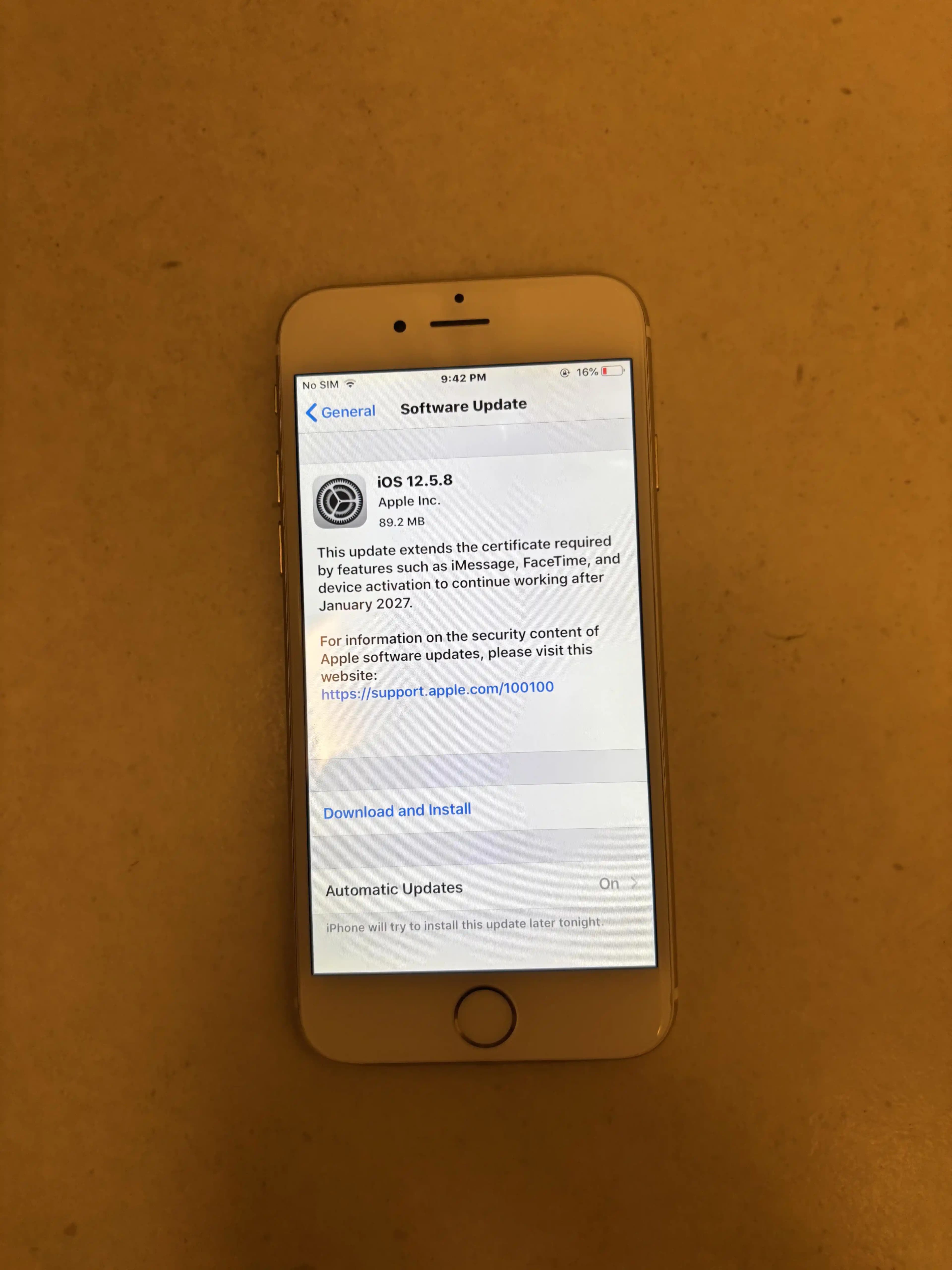

Bir iş bilgisayarında kişisel e-postalarınızın görülüp görülmediği, şirketinizin IT altyapısının yetkinliği ve uyguladığı güvenlik politikalarına bağlıdır. Özellikle zararlı yazılım (malware) vakalarında, IT departmanı cihazda kişisel e-posta hesabına giriş yapıldığını ve zararlı bir dosyanın indirildiğini tespit edebilir. Ancak, bu durum doğrudan kişisel e-postalarınızın içeriğinin okunması anlamına gelmez.

IT Departmanının Görme Kapasitesi

IT uzmanlarının kişisel e-postalarınızı doğrudan okuyabilmesi için ya bilgisayarınıza fiziksel erişim sağlamaları ya da sizin e-posta hesap bilgilerinizle giriş yapmaları gerekir. Standart durumlarda, sadece cihazda hangi hesapların kullanıldığı ve hangi dosyaların indirildiği görülebilir. Örneğin, tarayıcı sekmesinin başlığı veya oturum açılan hesap adı gibi bilgiler erişilebilir olabilir.

Bazı şirketlerde, ağ trafiği şifre çözme (traffic decryption) gibi ileri seviye güvenlik önlemleri uygulanabilir. Bu yöntemle, ağ üzerinden geçen veriler analiz edilir ve bazı durumlarda kullanıcı adı, şifre gibi bilgiler elde edilebilir. Ancak, günümüzde birçok hizmet (örneğin Gmail) istemci tarafında şifreleme yaparak şifrelerin ağda düz metin olarak görünmesini engeller. Bu nedenle, şifrelerin doğrudan okunması teknik olarak mümkün olmayabilir.

Ayrıca Bakınız

Gelişmiş İzleme Yöntemleri

Bazı şirketler, güvenlik amacıyla tuş kaydı (keylogging) ve ekran görüntüsü alma yazılımları kullanabilir. Bu yazılımlar, belirli durumlarda kullanıcı hareketlerini kaydeder ve böylece giriş bilgileri veya ekran içeriği izlenebilir. Ayrıca, şirket politikaları gereği belirli web sitelerine erişim engellenebilir ve bu engelleme denemeleri kayıt altına alınabilir.

Ancak, bu tür uygulamalar genellikle yasal düzenlemeler ve etik kurallar çerçevesinde yapılır. Kullanıcıların haberi olmadan kişisel verilerin izlenmesi birçok ülkede yasalarla sınırlandırılmıştır. Bu nedenle, şirketlerin bu tür yöntemleri kullanmadan önce kullanıcıları bilgilendirmesi ve izin alması gerekir.

Sonuç Olarak

Kişisel e-posta içeriklerinize doğrudan erişim genellikle mümkün değildir.

IT departmanı, cihazda kişisel e-posta hesabına giriş yapıldığını ve zararlı dosya indirildiğini tespit edebilir.

Ağ trafiği şifre çözme ve tuş kaydı gibi ileri seviye yöntemlerle daha fazla veri toplanabilir ancak bu yöntemler yasal ve etik sınırlar dahilindedir.

Şirket politikalarını ve yerel yasaları bilmek, kişisel verilerin korunması açısından önemlidir.

Kişisel verilerinizin güvenliği, hem teknik altyapı hem de yasal düzenlemelerle korunmaktadır. İş bilgisayarınızda kişisel e-posta kullanımı konusunda dikkatli olmak ve şirket politikalarına uymak, olası riskleri azaltır.