Kendi Kendini İmha Eden SSD: Veri Güvenliğinde Casusluk Seviyesinde Koruma

Platformumuzdaki en çok okunan ve popüler makaleleri görmek için Trendler bölümüne geçebilirsiniz.

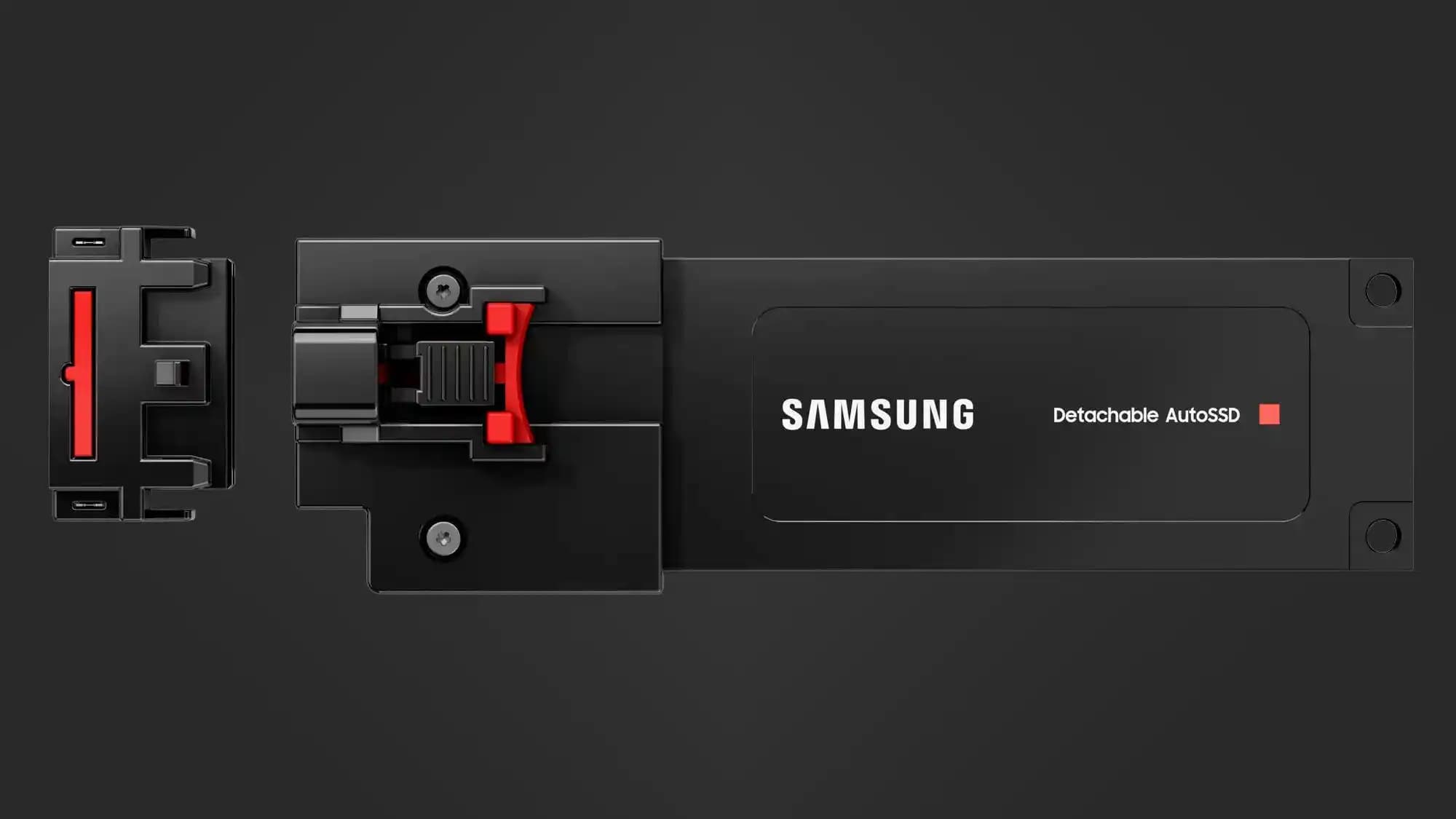

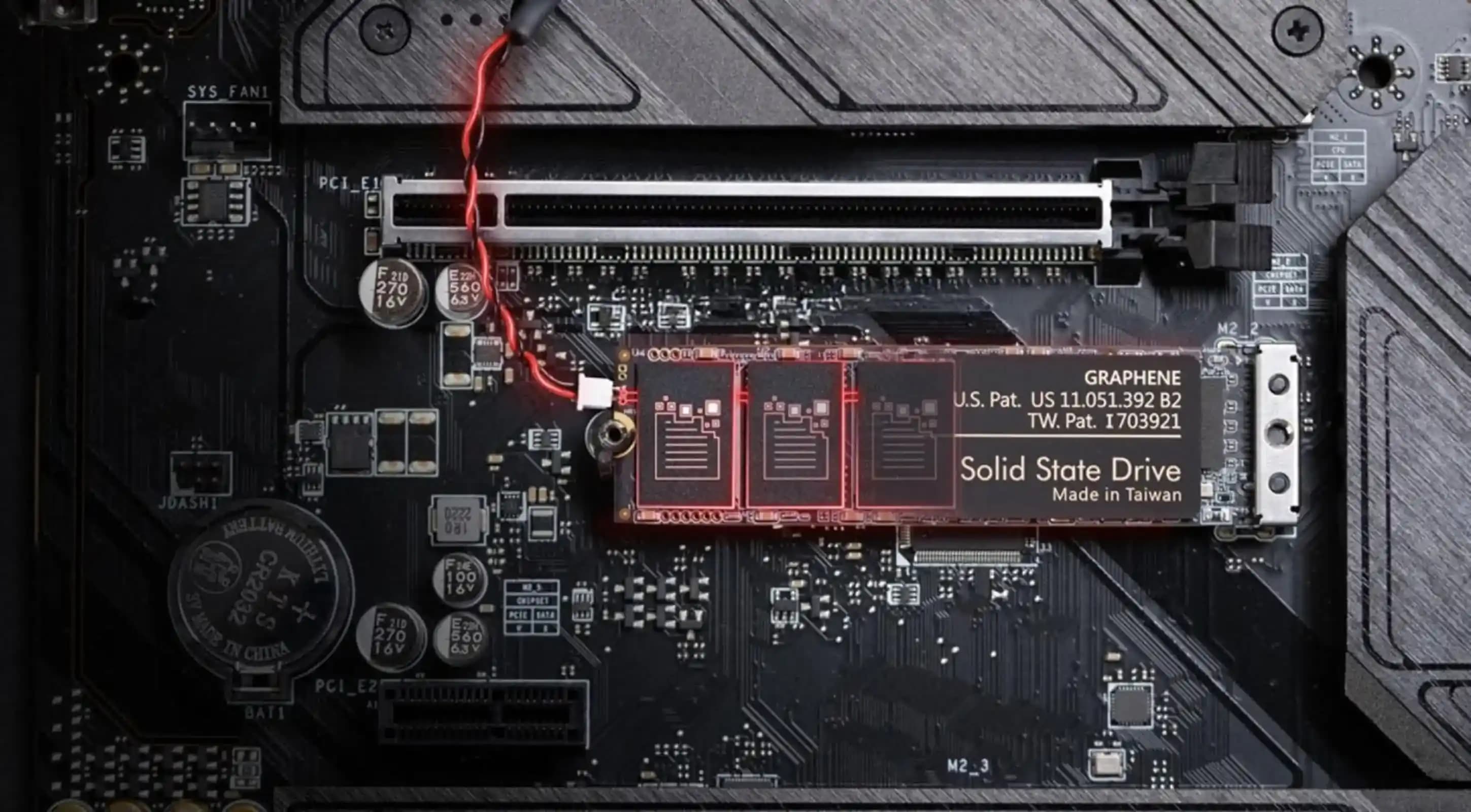

Veri güvenliği, günümüzde kritik öneme sahip bir alan olarak öne çıkmaktadır. Özellikle hassas bilgilerin saklandığı SSD (Katı Hal Sürücü) teknolojilerinde, verilerin yetkisiz erişime karşı korunması ve gerektiğinde hızlıca yok edilmesi gerekliliği ortaya çıkmaktadır. Bu bağlamda, kendi kendini imha eden SSD'ler, iki farklı veri silme yöntemi sunarak casusluk seviyesinde güvenlik sağlamayı hedeflemektedir.

Kendi Kendini İmha Eden SSD'nin İşleyişi

Bu tür SSD'lerde kullanıcılar, özel bir düğmeye basarak iki farklı veri silme seçeneğinden birini tercih edebilir:

Yazılım Tabanlı Silme: Bu yöntem, sürücünün kullanılabilirliğini koruyarak verilerin güvenli şekilde silinmesini sağlar. Genellikle sürücü üzerindeki veriler şifrelenir ve anahtarlar silinerek veriler erişilemez hale getirilir. Bu işlem, sürücünün yeniden kullanılmasına olanak tanır.

Donanım Tabanlı İmha: Bu seçenek, sürücüyü tamamen kullanılamaz hale getirir. Fiziksel olarak sürücünün içindeki NAND bellek çiplerine yüksek voltaj uygulanarak veya diğer fiziksel yöntemlerle veri yok edilir. Bu yöntem, verilerin kurtarılmasını engellemek için tasarlanmıştır ancak sürücünün bir daha kullanılamayacağı anlamına gelir.

Ayrıca Bakınız

Uygulama Alanları ve Kullanım Senaryoları

Bu teknolojinin en çok fayda sağladığı alanlar, çok sayıda cihazı yöneten kurumlar ve veri merkezleridir. Örneğin:

Bir çalışan işten ayrıldığında, cihazdaki veriler hızlıca ve güvenli şekilde silinebilir.

Cihazlar uzun süre kullanılmayacaksa, uzaktan yazılım tabanlı silme ile güvenli şekilde depolanabilir.

Kritik durumlarda, donanım tabanlı imha ile verilerin fiziksel olarak kurtarılması engellenebilir.

Teknik ve Güvenlik Açısından Değerlendirme

Yazılım tabanlı silme yöntemleri, özellikle şifreleme anahtarlarının yok edilmesiyle hızlı ve güvenli veri temizliği sağlar. Bu yöntem, SSD'nin tekrar kullanılabilmesini mümkün kılar ve yaygın olarak tercih edilir. Donanım tabanlı imha ise, fiziksel yok etme yöntemleri nedeniyle daha karmaşık ve risklidir. Yüksek voltaj uygulanması gibi yöntemler, sürücünün sadece kontrolcüsünü veya NAND çiplerinin bir kısmını etkileyebilir, bu da verilerin kısmen kurtarılabilmesine yol açabilir.

Ayrıca, fiziksel imha işleminin başarıyla tamamlandığını doğrulamak zordur. Bu nedenle, yüksek güvenlik gerektiren ortamlarda daha güvenilir yöntemler tercih edilmektedir. Örneğin, donanım tabanlı şifreleme (SED) ve 256-bit anahtarlar kullanılarak, anahtarların silinmesiyle verilerin saniyeler içinde erişilemez hale getirilmesi mümkündür.

Alternatif ve Geleneksel Yöntemlerle Karşılaştırma

Mevcut şifreleme teknolojileri ve yazılım tabanlı silme yöntemleri, veri güvenliği için yeterli ve pratik çözümler sunmaktadır. LUKS gibi açık kaynaklı şifreleme araçları, sürücü başlıklarını silerek verilerin erişilemez hale gelmesini sağlar. Bu yöntemler, donanım tabanlı imhaya kıyasla daha az maliyetli ve daha az risklidir.

Geçmişte HP gibi firmalar, kendi kendini imha eden dizüstü bilgisayarlar geliştirmiştir. Ancak bu ürünler, teknik sorunlar nedeniyle yaygınlaşmamıştır. Ayrıca, fiziksel imha yöntemlerinin uygulanması sırasında çevreye zarar verme ve diğer donanımlara zarar verme riski bulunmaktadır.

Güvenlik ve Hukuki Boyutlar

Kendi kendini imha eden SSD'ler, özellikle kolluk kuvvetleri ve devlet kurumları tarafından olumsuz karşılanabilir. Bu tür cihazların kullanımı bazı ülkelerde yasaklanabilir veya kısıtlanabilir. Ayrıca, uzaktan erişimle bu cihazların kontrol edilmesi ve silinmesi gibi durumlarda güvenlik açıkları oluşabilir.

Sonuç Değerlendirmesi

Kendi kendini imha eden SSD teknolojisi, veri güvenliği için yenilikçi bir yaklaşım sunmaktadır. Yazılım tabanlı silme ile donanım tabanlı fiziksel imha seçenekleri, farklı güvenlik ihtiyaçlarına cevap verebilir. Ancak, donanım tabanlı imha yöntemlerinin teknik zorlukları, maliyeti ve güvenilirliği konularında dikkatli değerlendirme yapılmalıdır. Mevcut şifreleme ve yazılım tabanlı veri silme yöntemleri, birçok durumda yeterli ve daha güvenilir çözümler sunmaktadır.

"Bu mesaj okunduktan sonra kendini imha edecektir." ifadesi, artık sadece kurgu değil; veri güvenliği teknolojilerinde gerçek bir uygulama haline gelmiştir.